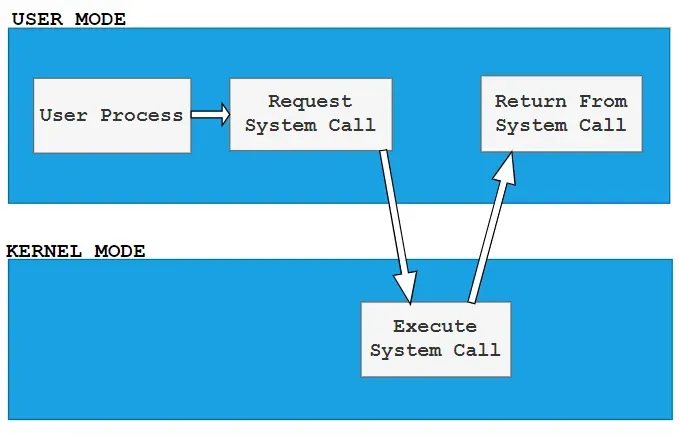

Seccomp(セキュアコンピューティングモードの略)は、コンテナのシステムコールに対する用心棒のようなものです。どのシステムコールがカーネルにアクセスできるかを決定し、どれが拒否されるかを決めます。しかし、詳細に入る前に、なぜこれが重要なのかを説明しましょう。

なぜシステムコールの制限が必要なのか?

- 攻撃面の縮小:システムコールが少ないほど、潜在的な脆弱性も少なくなります。

- コンテナの隔離の向上:好奇心旺盛なコンテナが他を覗き見するのを防ぎます。

- セキュリティの強化:安心して眠れるように。

さて、興味を持っていただけたところで、実際にseccompを実装してみましょう。

seccompの設定:ステップバイステップガイド

ステップ1:アプリケーションのプロファイリング

システムコールを無闇にブロックする前に、アプリケーションが実際に必要とするものを知る必要があります。以下はシステムコールプロファイルの作成方法です:

# straceを使ってコンテナを実行

docker run --rm -it --name syscall_profiling your_image \

strace -c -f -S name your_application_command

# 出力を分析して必要なシステムコールを特定

プロのヒント:アプリケーションをさまざまな条件でテストして、使用する可能性のあるすべてのシステムコールをキャッチすることを忘れないでください!

ステップ2:カスタムseccompプロファイルの作成

アプリが必要とするシステムコールがわかったので、カスタムseccompプロファイルを作成しましょう。JSON形式を使用します:

{

"defaultAction": "SCMP_ACT_ERRNO",

"architectures": [

"SCMP_ARCH_X86_64",

"SCMP_ARCH_X86",

"SCMP_ARCH_X32"

],

"syscalls": [

{

"name": "read",

"action": "SCMP_ACT_ALLOW"

},

{

"name": "write",

"action": "SCMP_ACT_ALLOW"

}

// ここに許可するシステムコールを追加

]

}

このファイルをcustom_seccomp.jsonとして保存します。defaultActionはERRNOに設定されており、明示的に許可されていないシステムコールは失敗します。

ステップ3:seccompプロファイルの適用

プロファイルを実際に使用してみましょう。Dockerコンテナに適用する方法は次のとおりです:

docker run --rm -it --security-opt seccomp=custom_seccomp.json your_image

おめでとうございます!コンテナはカスタムseccompプロファイルで実行されています。しかし、まだ終わりではありません...

落とし穴と注意点

自分を褒める前に、よくある落とし穴について話しましょう:

- 過度な制限:アプリが実際に必要とするシステムコールをブロックしないように注意してください。これにより、謎のクラッシュやデバッグの悪夢が発生する可能性があります。

- 制限不足:逆に、制限が緩すぎると、seccompを使用する意味がなくなります。

- 依存関係の忘却:アプリ自体は問題ないかもしれませんが、その依存関係はどうでしょうか?

"大いなる力には大いなる責任が伴う" - ベンおじさん(そしてすべてのシスアド)

seccompプロファイルの微調整

基本をカバーしたので、seccompプロファイルを本当に調整するための高度なテクニックに進みましょう:

1. 条件付きシステムコールフィルタリングの使用

特定の条件下でのみシステムコールを許可したい場合があります。seccompは追加のパラメータでこれを可能にします:

{

"name": "socket",

"action": "SCMP_ACT_ALLOW",

"args": [

{

"index": 0,

"value": 2,

"op": "SCMP_CMP_EQ"

}

]

}

このルールは、socketシステムコールをAF_INET(IPv4)ソケットに対してのみ許可します。

2. 段階的な制限の実装

制限の厳しいプロファイルを一気に適用するのではなく、段階的に制限を実装することを検討してください:

- 許可的なプロファイル(すべてのシステムコールを許可)から始める

- 実際に使用されているシステムコールを監視する

- 未使用のシステムコールを段階的に制限する

- 各イテレーション後に徹底的にテストする

このアプローチは、アプリケーションを誤って壊すことを避けつつ、セキュリティを向上させるのに役立ちます。

3. 監査モードでseccompを使用する

プロファイルが厳しすぎるかどうかわからない場合は、監査モードを使用してシステムコールをブロックせずにログに記録します:

{

"defaultAction": "SCMP_ACT_LOG",

// ... プロファイルの残り

}

これにより、ブロックされるはずだったシステムコールがログに記録され、アプリケーションの安定性を損なうことなくプロファイルを改善できます。

便利なツール

seccompの旅を少し楽にするためのツールについて話しましょう:

- OCI seccomp bpf hook: コンテナの動作に基づいてseccompプロファイルを自動生成します。

- Docker Bench for Security: Dockerコンテナを本番環境でデプロイする際の一般的なベストプラクティスを多数チェックします。

- docker-slim: コンテナを分析し、最適化された安全なバージョンを自動的に生成します(seccompプロファイルを含む)。

まとめ:適切なシステムコール制限の力

seccompプロファイルの実装は最初は難しいかもしれませんが、セキュリティの利点は初期設定の複雑さをはるかに上回ります。ここで説明したステップとベストプラクティスに従うことで、より安全なコンテナ化環境を作成することができます。

覚えておいてください:

- アプリケーションを徹底的にプロファイリングする

- 許可的なポリシーから始めて徐々に厳しくする

- プロセスを自動化し簡素化するためのツールを使用する

- テスト、テスト、そして再テスト

seccompをセキュリティの武器に加えることで、単にコンテナをデプロイするだけでなく、要塞をデプロイすることになります。さあ、システムコールを制限し、コンテナを常に安全に保ちましょう!

"コンテナセキュリティの世界では、すべてをブロックするのではなく、必要なものだけを許可することが重要です。" - 戦いに慣れたシスアドの賢明な言葉

さて、私はシステムコールを制限し、コーヒーを飲み終える必要があります。ハードニングを楽しんでください!