要約: HTTPSは思ったほど堅牢ではない

技術ニュースを短くまとめると:

- Rowhammer攻撃はDRAMの物理特性を利用してビットを反転させることができる

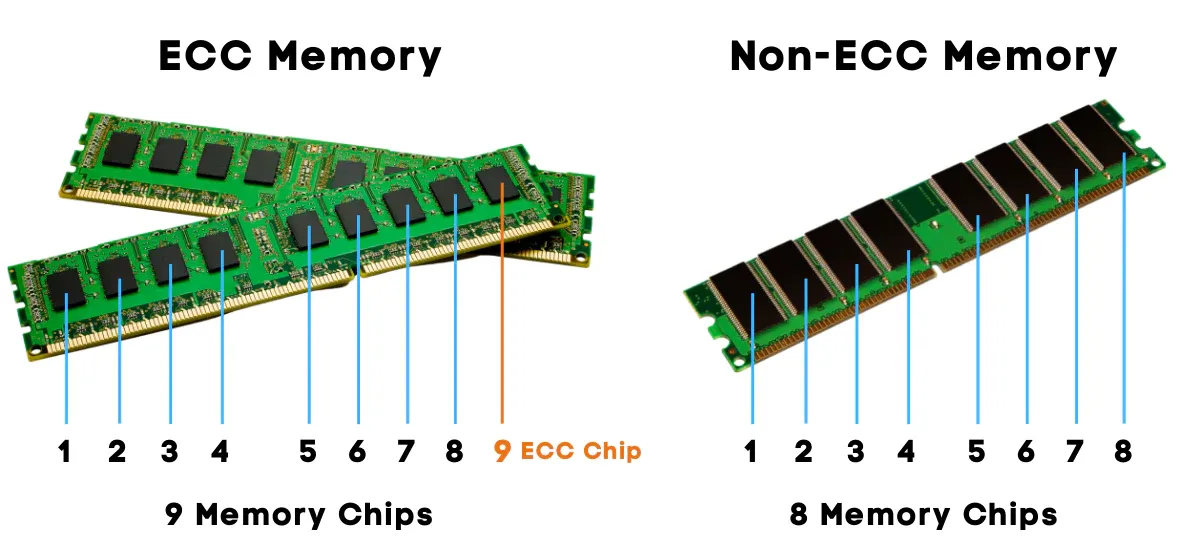

- かつて堅牢な防御と考えられていたECCメモリも脆弱になる可能性がある

- クラウド環境は共有ハードウェアのため特にリスクが高い

- HTTPSの暗号化キーが侵害され、データ漏洩の可能性がある

では、このデジタルの穴をさらに掘り下げてみましょう。

Rowhammer入門: ビットが暴走するとき

まず最初に: Rowhammerとは何でしょうか? それは、トールのあまり目立たないいとこではありません。これは、DRAMの物理的な配置を利用して隣接するメモリ行のビットを反転させるハードウェアの脆弱性です。簡単に言えば、古い家でドアを何度も叩いて、近くの壁に掛かっている写真が落ちるようなものです。

Rowhammerの動作を簡単に視覚化してみましょう:

通常のDRAM: Rowhammer攻撃:

[0][0][0][0] [0][1][1][0]

[0][1][0][1] -> [0][1][0][1]

[1][0][1][0] [1][0][1][0]

[0][0][0][1] [0][1][0][1]

反転したビットが見えますか? ここから混乱が始まります。

ECCメモリ: 偽りの安心感

「でも、ECC(エラー訂正コード)メモリはこれを防ぐのでは?」と思うかもしれませんね。そう、私たちもそう思っていました。ECCメモリは、データのスーパーヒーローのマントとして、単一ビットエラーを訂正し、二重ビットエラーを検出するはずでした。しかし、スーパーヒーローにも弱点があることが判明しました。

最近の研究では、決意のある攻撃者が、単一のメモリワードで複数のビットを反転させることでECC保護を圧倒できることが示されています。それは、モグラ叩きをしようとしているのに、モグラがグループで現れるようなものです。

クラウド: データが他人と混ざり合う場所

クラウド環境は、このすでにスパイシーな状況にさらに複雑さを加えます。クラウドでは、誰と共有しているかわからない物理ハードウェアを共有しています。この親密な配置は、攻撃者があなたの機密データと同じ物理マシン上にVMを借りて、自分のサーバーの片隅からRowhammer攻撃を仕掛ける可能性があることを意味します。

これは、デジタル版の「上の階のアパートでタップダンスをする隣人」のシナリオのようなもので、あなたの睡眠を台無しにする代わりに、暗号化を台無しにする可能性があります。

HTTPSを破る: ハンマーがハンドシェイクに出会うとき

では、このメモリの話がHTTPSを破ることにどうつながるのでしょうか?ここからが本当に興味深い(または恐ろしい)ところです。

HTTPSは公開鍵暗号に依存しており、それは秘密鍵の秘密性に依存しています。これらの鍵はメモリに保存されています。どこに向かっているか見えますか?

Rowhammerを使用する攻撃者は、これらの秘密鍵を保存しているメモリのビットを反転させ、鍵を弱体化または完全に侵害する可能性があります。鍵が侵害されると、攻撃者は傍受したHTTPSトラフィックを復号化したり、安全なウェブサイトを偽装したりする可能性があります。

実用的(?)な攻撃シナリオ

仮想的な攻撃を分解してみましょう:

- 攻撃者がクラウド環境でVMを借りる

- 自分のVMのメモリの物理的な位置を特定する

- Rowhammerを使用して隣接するメモリのビットを反転させる

- 運が良ければ(または粘り強ければ)、HTTPSの秘密鍵を含むメモリにヒットする

- 侵害された鍵を使用してHTTPS暗号化を破ることができる

もちろん、これは簡略化されたバージョンです。実際には、このような攻撃にはかなりのスキル、リソース、そして運が必要です。しかし、それが理論的に可能であるという事実だけで、セキュリティ研究者たちを夜も眠れなくさせるのに十分です。

Rowhammerの暗黒技術に対抗する

デジタルセキュリティの感覚を完全に台無しにしたところで、これらのメモリ操作の悪党たちに対抗する方法について話しましょう。

クラウドプロバイダー向け:

- メモリの隔離を改善: VM間のメモリ隔離を厳格にする

- 定期的なDRAMリフレッシュ: Rowhammer攻撃のウィンドウを減らすためにDRAMリフレッシュの頻度を増やす

- ハードウェアのアップグレード: Rowhammer保護が組み込まれた新しいDRAMチップを使用する

- 監視: Rowhammer攻撃を示す異常なメモリアクセスパターンを検出するシステムを実装する

開発者とシステム管理者向け:

- キーのローテーション: 脆弱性のウィンドウを制限するために暗号化キーを定期的にローテーションする

- メモリレイアウトのランダム化: メモリ内の機密データのレイアウトをランダム化する技術を実装する

- 整合性チェック: 重要なデータ構造の定期的な整合性チェックを実装する

- サンドボックス化: 機密操作を隔離するためにサンドボックス化技術を使用する

今後の道: デジタル要塞を強化する

見てきたように、サイバーセキュリティの世界は決して静的ではありません。私たちが堅牢な要塞を築いたと思った瞬間に、誰かがそのレンガを使って私たちに対抗する方法を見つけます。Rowhammerの脆弱性とHTTPSを破る可能性は、セキュリティが一度きりの達成ではなく、継続的なプロセスであることを強く示しています。

しかし、心配しないでください!これらの脆弱性を発見した同じ優れた頭脳が対策を開発するために懸命に働いています。攻撃者と防御者の間の猫とネズミのゲームは続き、ハードウェア設計とソフトウェアセキュリティの両方の限界を押し広げています。

考えるための糧

"本当に安全なシステムは、電源が切られ、コンクリートのブロックに埋め込まれ、鉛で覆われた部屋に武装した警備員と共に封印されたものだけです。"— ジーン・スパフォード

スパフォードの引用は少し極端に思えるかもしれませんが、重要な点を強調しています: 絶対的なセキュリティは神話です。私たちの目標は、攻撃をできるだけ困難で非現実的にすることです。新たな脅威が出現するたびに適応し続けることが重要です。

まとめ: 終わりのないセキュリティの連続ドラマ

このサイバーセキュリティの物語の章を閉じるにあたり、重要なポイントを振り返りましょう:

- Rowhammer攻撃はECCメモリさえも侵害する可能性がある

- クラウド環境はメモリセキュリティに特有の課題を提示する

- HTTPSの秘密鍵はこれらの攻撃に対して潜在的に脆弱である

- リスクを軽減するためにはハードウェアとソフトウェアの両方のソリューションが必要である

ECCメモリにおけるRowhammerの脆弱性の発見とHTTPSを破る可能性は、サイバーセキュリティの絶え間ない進化の証です。今日の堅牢な暗号化が明日の警告話になる可能性がある分野です。

では、このビット反転の混乱の新しい世界で開発者は何をすべきでしょうか?情報を得続け、ベストプラクティスを実施し、そして最も重要なこととして、健全なパラノイアを維持することです。結局のところ、サイバーセキュリティの世界では、少しのパラノイアが大いに役立ちます。

そして、次に誰かがHTTPSが破れないと言ったとき、あなたは知識を持って微笑み、「実はね...」と言うことができます。ただし、長い会話とナプキンに描かれた図を覚悟しておいてください。

次回まで、ビットが反転するのはあなたが望むときだけにしましょう!

さらなる読書

さらに深く掘り下げたい方へ:

- RowHammer.js: JavaScriptベースのRowhammer攻撃

- Google Project Zero: DRAM Rowhammerバグを利用してカーネル特権を獲得する

- メモリにアクセスせずにビットを反転させる: DRAM障害エラーの実験的研究

安全に、好奇心を持ち続け、メモリが常にエラーなしであることを願っています!