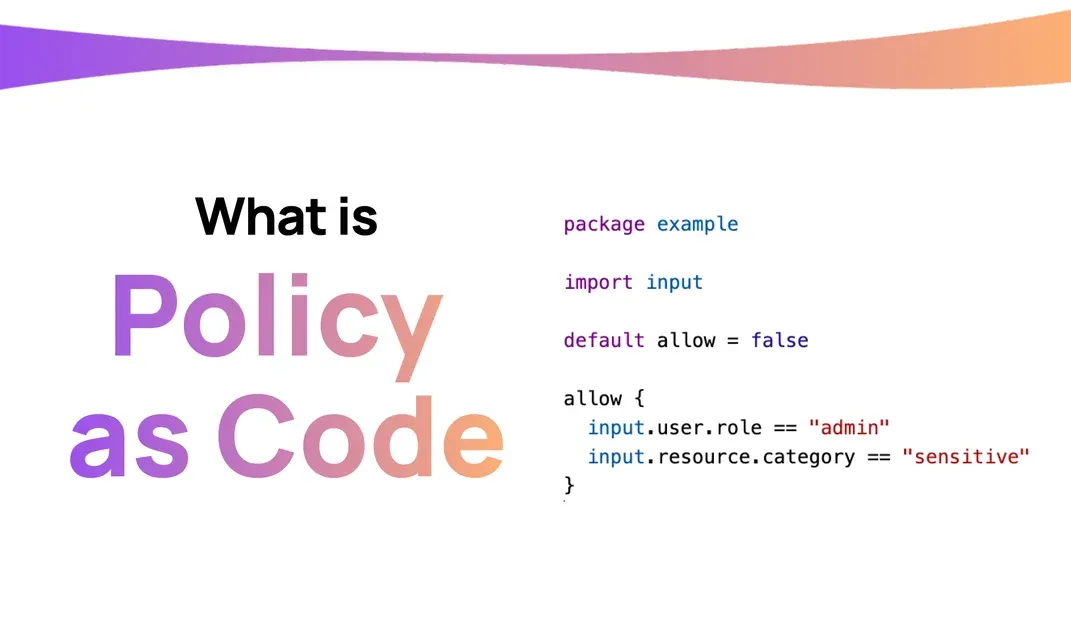

Policy as Code(コードとしてのポリシー)とは何かを分解してみましょう:

- ポリシーをコードで定義し管理する手法です

- ポリシーは他のコードと同様にバージョン管理、テスト、デプロイが可能になります

- インフラ全体でルールの自動適用を可能にします

要するに、PaCは手書きのアクセスルールをバージョン管理可能でテスト可能、そして自動適用可能な洗練された実行可能コードに変えるのです。まるでリボルバーから戦術ライフルにアップグレードするようなもので、ポリシー違反に反応するだけでなく、事前に防ぐことができるようになります。

Open Policy Agentの登場:ポリシー適用の万能ツール

Open Policy Agent (OPA) はオープンソースの汎用ポリシーエンジンで、スタック全体でポリシー適用を統一します。まるでポリシーのための万能翻訳機のようなもので、OPAのドメイン固有言語Regoで一度ポリシーを書けば、どこでも適用できます。

なぜOPAが優れているのか:

- クラウドネイティブでコンテナに優しい

- 保護するシステムから分離されている

- KubernetesのアドミッションコントロールからAPIの認可まで幅広いユースケースをサポート

- 活発で成長中のコミュニティがある

OPAを実際に使ってみよう

おしゃべりはここまでにして、OPAを実際に使ってみましょう!まずはAWS EC2インスタンスの命名規則を強制する簡単な例から始めます。

まず、Regoでポリシーを定義します:

package aws.ec2

deny[msg] {

input.resource_type == "aws_instance"

name := input.resource_changes[_].change.after.tags.Name

not startswith(name, "prod-")

msg := sprintf("EC2インスタンス '%v' の名前が 'prod-' で始まっていません", [name])

}

このポリシーは、すべてのEC2インスタンスの名前が「prod-」で始まることを保証します。次に、これをTerraformと統合する方法を見てみましょう:

terraform {

required_version = ">= 0.12"

required_providers {

aws = {

source = "hashicorp/aws"

version = "~> 3.0"

}

}

}

provider "aws" {

region = "us-west-2"

}

resource "aws_instance" "example" {

ami = "ami-0c55b159cbfafe1f0"

instance_type = "t2.micro"

tags = {

Name = "prod-webserver"

}

}

ポリシーを適用するために、OPA Terraformプロバイダーを使用します:

terraform {

required_providers {

opa = {

source = "open-policy-agent/opa"

version = "~> 1.2.0"

}

}

}

data "opa_policy" "ec2_naming" {

query = "data.aws.ec2.deny"

policy = file("${path.module}/policy.rego")

}

resource "null_resource" "policy_check" {

triggers = {

policy_check = data.opa_policy.ec2_naming.result

}

}

これで、「prod-」で始まらない名前のEC2インスタンスを作成しようとすると、Terraformは適用操作に失敗します。やったね!最初のポリシーをうまく適用できました!

スケールアップ:実世界でのOPA

もちろん、命名規則の強制は氷山の一角に過ぎません。OPAはもっと複雑なシナリオにも対応できます。いくつかの実際のアプリケーションを見てみましょう:

1. Kubernetesアドミッションコントロール

OPAはKubernetesのアドミッションコントローラーとして機能し、リソースが作成または変更される前にポリシーを適用できます。例えば:

package kubernetes.admission

deny[msg] {

input.request.kind.kind == "Pod"

container := input.request.object.spec.containers[_]

not container.securityContext.runAsNonRoot

msg := sprintf("コンテナ '%v' は非rootユーザーとして実行する必要があります", [container.name])

}

このポリシーは、ポッド内のすべてのコンテナが非rootユーザーとして実行されることを保証します。

2. API認可

OPAは細かいAPI認可の実装にも使用できます。簡単な例を示します:

package httpapi.authz

default allow = false

allow {

input.method == "GET"

input.path = ["api", "public", "data"]

}

allow {

input.method == "POST"

input.path = ["api", "data"]

input.user.role == "admin"

}

このポリシーは、"/api/public/data"へのGETリクエストを許可し、"/api/data"へのPOSTリクエストを"admin"ロールを持つユーザーに制限します。

注意点と落とし穴:油断しないで

OPAは強力ですが、注意すべき点がいくつかあります:

- パフォーマンスの考慮:複雑なポリシーはパフォーマンスに影響を与える可能性があります。常にベンチマークを行い、ポリシーを最適化しましょう。

- 学習曲線:Regoは強力ですが、習得が難しいことがあります。時間をかけてそのニュアンスを学びましょう。

- ポリシーの乱立:ポリシーが絡み合って混乱するのは簡単です。最初からポリシーを整理し、モジュール化しましょう。

- テスト:ポリシーを徹底的にテストすることを忘れないでください。OPAはRegoポリシーの単体テストツールを提供していますので、活用しましょう!

まとめ:ポリシー適用の未来

OPAを使ったPolicy as Codeは、単なるルール管理のための華やかな方法ではなく、クラウド時代のガバナンスとセキュリティへのアプローチのパラダイムシフトです。ポリシーをコードベースの一級市民として扱うことで、次のような利点が得られます:

- ポリシー適用の一貫性と信頼性の向上

- コンプライアンス要件の変化に迅速に対応するための機動性の向上

- 開発、運用、セキュリティチーム間のコラボレーションの向上

- ポリシー変更の監査と追跡能力の向上

クラウド環境がますます複雑化する中、OPAのようなツールは秩序とセキュリティを維持するためにますます重要になります。さあ、パートナーたち、クラウドガバナンスの未来はコードで書かれています。みんなでその言語を学びましょう!

"クラウドコンピューティングの世界では、ポリシーはファイアウォールよりも強力です。" - 不明なクラウドラングラー

考えるための材料

日が沈む前に、次の質問を考えてみてください:

- Policy as Codeは、あなたの組織内で開発、運用、セキュリティチーム間のダイナミクスをどのように変えるでしょうか?

- 現在のプロジェクトでのOPAの潜在的なユースケースは何ですか?

- 既存のCI/CDパイプラインにOPAをどのように統合できますか?

クラウドコンピューティングの荒野では、ポリシーが法律です。誰もが理解し適用できる言語で書かれていることを確認しましょう。コーディングを楽しんで、ポリシーが常に明確で違反が少ないことを願っています!