認証は、単純なパスワードの時代から大きく進化してきました。少し過去を振り返ってみましょう:

- パスワード: "Welcome123" (顔を覆う)

- 二要素認証: "コードをどうぞ。早く入力して、消える前に!"

- 生体認証: "あなたの顔がパスポートです"(文字通り)

- FIDO2とWebAuthn: "ちょっと見てて"

FIDO2とWebAuthnは、パーティーに遅れてやってきたけど、すぐに主役になったクールな存在です。私たちの生活を楽にし、システムをより安全にするために登場しました。でも、彼らはどのようにその魔法を実現しているのでしょうか?

FIDO2: オリジナルよりも優れた続編

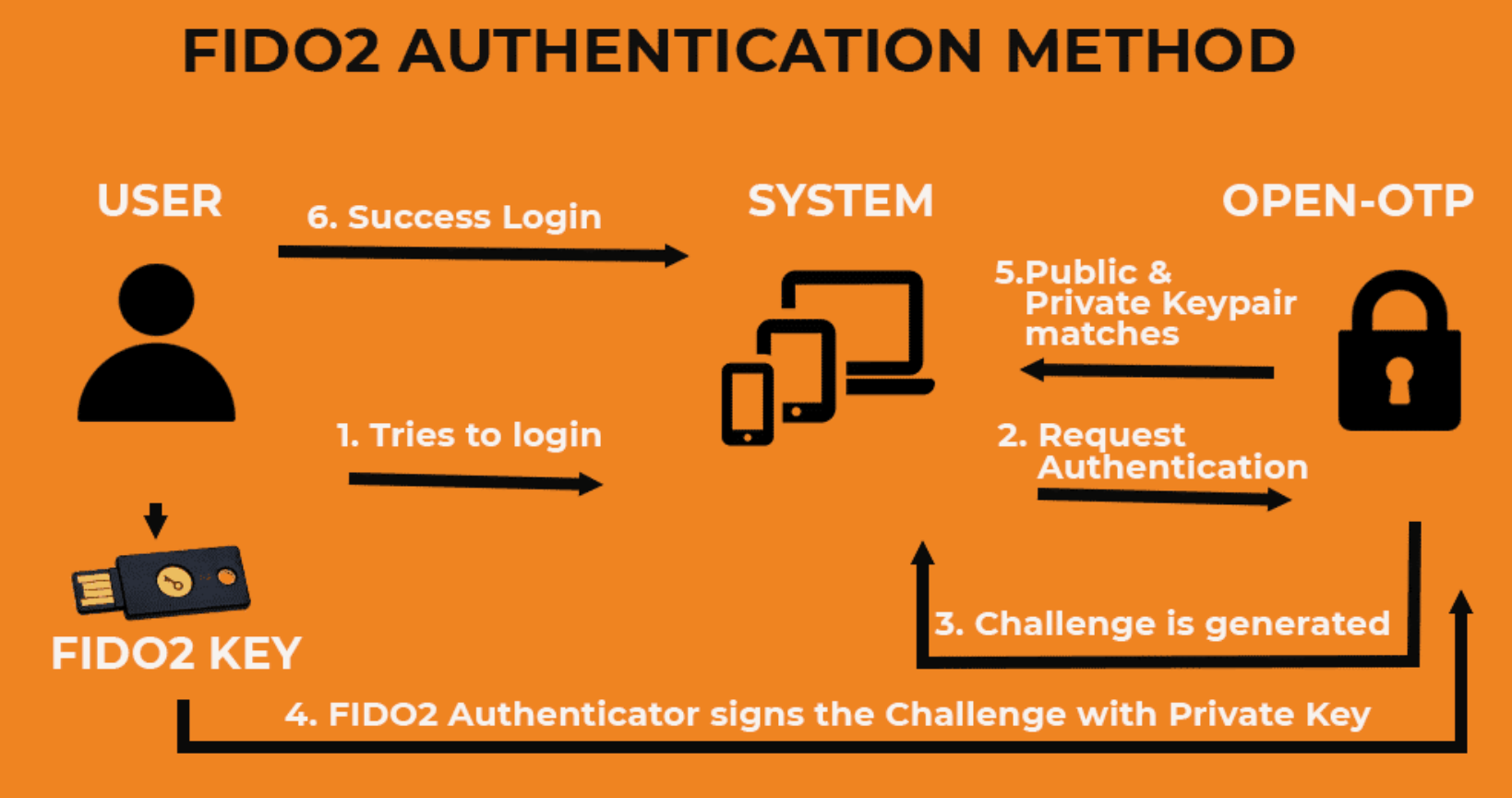

FIDO2は、WebAuthnとCTAP(クライアントから認証器へのプロトコル)を含む認証標準の総称です。サイバー脅威という悪役を倒すために協力する強力な同盟、まるで認証のアベンジャーズのようです。

FIDO2の主な特徴:

- パスワードレス認証(「パスワードを忘れた」リンクにさようなら!)

- フィッシング耐性(狡猾なハッカーに対抗!)

- 生体認証とハードウェアトークンのサポート

- プライバシーの強化(FIDO2であなたの秘密は安全です)

しかし、FIDO2は単なる派手な機能だけではありません。シームレスで安全なユーザー体験を提供し、ログインするたびにデバイスを投げ捨てたくなるようなことがないようにすることが目的です。

WebAuthn: FIDO2の相棒

WebAuthnは、FIDO2の機能をブラウザで実現するウェブベースのAPIです。アプリケーションとユーザーの認証器(指紋スキャナー、顔認識、ハードウェアセキュリティキーなど)の間の橋渡しをします。

WebAuthnの魔法の仕組み:

- アプリが認証を要求します

- ブラウザがユーザーに好みの認証器を使うよう促します

- 認証器が動作します(指をスキャン、顔を認識など)

- 暗号署名が生成され、サーバーに送信されます

- サーバーが署名を検証し、完了!ユーザーが認証されます!

これは、実際に悪者を締め出すハイテクな秘密の握手のようなものです。

バックエンドでのFIDO2とWebAuthnの実装: コードの冒険

では、コードに取り掛かりましょう。この例ではNode.jsを使用します。なぜなら、JavaScriptはプログラミング界のキラキラだからです。どこにでもあります。

ステップ1: サーバーのセットアップ

まず、必要な依存関係を持つ基本的なExpressサーバーをセットアップしましょう:

const express = require('express');

const { Fido2Lib } = require('fido2-lib');

const app = express();

const f2l = new Fido2Lib({

timeout: 60000,

rpId: "example.com",

rpName: "FIDO2 Example",

challengeSize: 128,

attestation: "none",

cryptoParams: [-7, -257],

authenticatorAttachment: "platform",

authenticatorRequireResidentKey: false,

authenticatorUserVerification: "required"

});

app.use(express.json());

ステップ2: 登録エンドポイント

次に、ユーザー登録のためのエンドポイントを作成しましょう:

app.post('/register', async (req, res) => {

try {

const registrationOptions = await f2l.attestationOptions();

// これらのオプションをセッションまたはデータベースに保存します

// 後で検証に必要です

res.json(registrationOptions);

} catch (error) {

res.status(400).json({ error: error.message });

}

});

ステップ3: 認証エンドポイント

そして、認証エンドポイント:

app.post('/authenticate', async (req, res) => {

try {

const authnOptions = await f2l.assertionOptions();

// 再び、これらのオプションを保存します

res.json(authnOptions);

} catch (error) {

res.status(400).json({ error: error.message });

}

});

ステップ4: 検証

最後に、認証応答を検証しましょう:

app.post('/verify', async (req, res) => {

try {

const { credential } = req.body;

// 保存されたオプションとユーザーデータを取得します

const result = await f2l.assertionResult(credential, {

challenge: "stored_challenge",

origin: "https://example.com",

factor: "either",

publicKey: "stored_public_key",

prevCounter: "stored_counter",

userHandle: "stored_user_handle"

});

// 保存されたカウンターを更新します

res.json({ success: true });

} catch (error) {

res.status(400).json({ error: error.message });

}

});

これで完了です!最も慎重なセキュリティ専門家でも笑顔になるような基本的なFIDO2とWebAuthnの実装です。

プロットツイスト: 課題と考慮事項

しかし、これを本番環境に実装する前に、考慮すべき点がいくつかあります:

- ブラウザのサポート: 主要なブラウザはWebAuthnをサポートしていますが、古いバージョンはサポートしていないかもしれません。常にフォールバックを用意しましょう!

- ユーザー教育: ユーザーはこの新しい認証方法に不慣れかもしれません。少しのサポートが大きな助けになります。

- キー管理: 公開鍵を安全に保存し管理することは非常に重要です。怠らないでください!

- リカバリメカニズム: ユーザーが認証器を紛失した場合はどうしますか?このシナリオに備えましょう。

グランドフィナーレ: なぜFIDO2とWebAuthnが必要なヒーローなのか

データ漏洩がコミック映画のリブートよりも一般的な世界で、FIDO2とWebAuthnは希望の光を提供します。彼らは以下を提供します:

- 強化されたセキュリティ: フィッシング、リプレイ攻撃、サーバー侵害に耐性があります

- 改善されたユーザー体験: パスワード疲れにさようなら!

- コンプライアンス: 各種規制要件を満たすのに役立ちます

- 将来への適応: 認証方法が進化する中で、FIDO2は適応するように設計されています

バックエンドインフラストラクチャにFIDO2とWebAuthnを実装することは、単に技術界のトレンドに追随することではありません。それは、セキュリティに対する積極的な姿勢を取り、ユーザー体験を向上させ、認証の未来に向けてアプリケーションを位置づけることです。

ポストクレジットシーン: 次は何が待っているのか?

FIDO2とWebAuthnの冒険を締めくくるにあたり、これは始まりに過ぎないことを覚えておいてください。認証の風景は常に進化しており、情報を得続けることが重要です。新しい標準に注目し、セキュリティ会議に参加し(少なくとも無料のグッズのために)、常に実装を適応させる準備をしておきましょう。

では、親愛なる読者の皆さん、パスワードの黙示録に別れを告げ、FIDO2とWebAuthnの新しい世界を受け入れる準備はできていますか?あなたのユーザーの親指(そして顔、ハードウェアトークン)があなたを頼りにしています!

"優れた認証には大きな責任が伴う。" - おそらく、ウェブ開発者だったらの話ですが、ベンおじさん。

さあ、2023年のように認証を進めましょう!