機密コンピューティングの重要性とは?

詳細に入る前に、なぜ機密コンピューティングが技術界で注目されているのかを見てみましょう:

- データ保護の強化:データを保存中や転送中だけでなく、処理中も保護します

- 信頼性の向上:共有環境での機密作業に最適です

- コンプライアンスの簡素化:金融や医療などの厳しい規制要件を満たすのに役立ちます

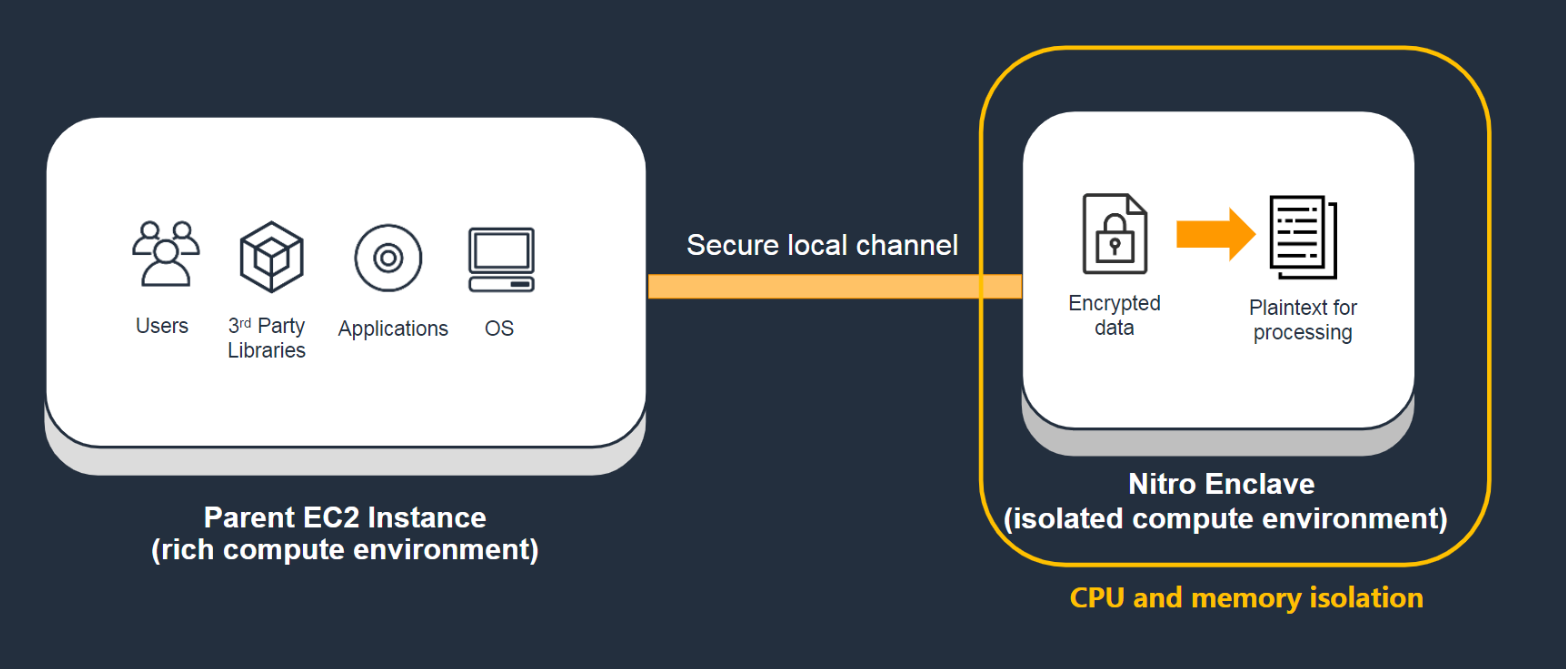

ここで登場するのがAWS Nitro Enclavesです。これはAmazonの機密コンピューティングへの答えです。すでに安全なAWSインスタンス内に秘密の部屋を持つようなものです。すごいですよね?

AWS Nitro Enclavesの始め方

まずは準備を整えましょう。必要なものは:

- AWSアカウント(当然ですね!)

- Nitro EnclavesをサポートするEC2インスタンス(すべてのインスタンスがサポートしているわけではありません)

- AWS CLIとNitro CLIのインストール

これらが揃ったら、最初のエンクレーブを作成しましょう。以下はそのための簡単なスニペットです:

# エンクレーブを作成

nitro-cli run-enclave --cpu-count 2 --memory 4096 --eif-path /path/to/your/enclave.eif

# ステータスを確認

nitro-cli describe-enclaves

Nitro Enclavesで安全なバックエンドを構築する

秘密の場所が整ったので、その中で何か素晴らしいものを作りましょう。ここでは、エンクレーブ内で機密データを処理するシンプルなバックエンドを作成します。計画は次の通りです:

- エンクレーブ内に基本的なFlaskアプリをセットアップ

- AWS KMSを使用して安全なキー管理を実装

- データ処理用のAPIエンドポイントを作成

- エンクレーブの整合性を確認するためのアテステーションを使用

1. エンクレーブ内でのFlaskのセットアップ

まず、最小限のFlaskアプリを作成しましょう。このコードはエンクレーブ内で実行されます:

from flask import Flask, request, jsonify

import kms_utils # 後で作成します

app = Flask(__name__)

@app.route('/process', methods=['POST'])

def process_data():

data = request.json['data']

# ここでデータを安全に処理

result = "Processed: " + data

return jsonify({"result": result})

if __name__ == '__main__':

app.run(host='0.0.0.0', port=5000)

2. 安全なキー管理の実装

次に、安全なキー管理を追加します。これにはAWS KMSを使用します。kms_utils.pyというファイルを作成します:

import boto3

from botocore.config import Config

def get_kms_client():

config = Config(

region_name = 'us-west-2',

retries = {

'max_attempts': 10,

'mode': 'standard'

}

)

return boto3.client('kms', config=config)

def decrypt_data(encrypted_data):

kms = get_kms_client()

response = kms.decrypt(CiphertextBlob=encrypted_data)

return response['Plaintext']

3. 安全なAPIエンドポイントの作成

Flaskアプリをこのキー管理を使用するように変更します:

from flask import Flask, request, jsonify

import kms_utils

app = Flask(__name__)

@app.route('/process', methods=['POST'])

def process_data():

encrypted_data = request.json['encrypted_data']

decrypted_data = kms_utils.decrypt_data(encrypted_data)

# ここで復号化されたデータを安全に処理

result = "Processed: " + decrypted_data.decode()

return jsonify({"result": result})

if __name__ == '__main__':

app.run(host='0.0.0.0', port=5000)

4. アテステーションの実装

アテステーションは、エンクレーブが正当であることを証明する秘密の握手のようなものです。これをアプリに追加しましょう:

import base64

import json

from flask import Flask, request, jsonify

import kms_utils

import requests

app = Flask(__name__)

def get_attestation_doc():

response = requests.get('http://169.254.169.254/latest/meta-data/enclave-attestation-document')

return base64.b64encode(response.content).decode()

@app.route('/attest', methods=['GET'])

def attest():

return jsonify({"attestation_doc": get_attestation_doc()})

@app.route('/process', methods=['POST'])

def process_data():

# ... (前のコード)

if __name__ == '__main__':

app.run(host='0.0.0.0', port=5000)

すべてをまとめる

すべてのパーツが揃ったので、これをエンクレーブイメージファイル(EIF)にパッケージ化しましょう:

# Dockerイメージをビルド

docker build -t my-secure-backend .

# EIFに変換

nitro-cli build-enclave --docker-uri my-secure-backend:latest --output-file my-secure-backend.eif

# エンクレーブを実行

nitro-cli run-enclave --cpu-count 2 --memory 4096 --eif-path my-secure-backend.eif

計画の進展:潜在的な落とし穴

スパイ映画のように、常に克服すべき障害があります。注意すべき点は次の通りです:

- リソース制限:エンクレーブには固定されたリソースがあります。作業負荷を計画的に。

- デバッグの難しさ:エンクレーブ内でのデバッグは難しいです。堅牢なログが助けになります。

- ネットワーク制限:エンクレーブには限られたネットワークアクセスがあります。アーキテクチャを設計する際に考慮してください。

ミッションの振り返り:学んだこと

おめでとうございます、エージェント!AWS Nitro Enclavesを使った機密コンピューティングの世界に無事に足を踏み入れました。ミッションを振り返りましょう:

- 機密データを処理するための安全な環境を設定しました

- AWS KMSを使って安全なキー管理を実装しました

- エンクレーブ内で実行できるFlaskアプリを作成しました

- エンクレーブの整合性を証明するためのアテステーションを追加しました

大きな力には大きな責任が伴います。新たに得たスキルを賢く使い、データが常に機密であることを願っています!

さらなる情報(意図的なダジャレ)

機密コンピューティングの世界をさらに深く探求したいですか?以下のリソースをチェックしてください:

さあ、真に安全なものを構築しましょう!あなたのミッションは、受け入れるならば、今始まります。この記事は5秒後に自動消滅します... 4... 3... 冗談です、クラウドにあるので永遠にここにあります。楽しいコーディングを!